VPC Service Controls ist eine Netzwerkfunktion von Google Cloud. Sie hilft Ihnen, Ihre Cloud-Ressourcen mit Perimetern und den dazugehörigen Ein- und Austrittsregeln zu schützen. Daher wird die Funktion oft als eine Firewall für Ihre Cloud-Ressourcen bezeichnet.

Konzepte der VPC-Dienstesteuerung

Im Wesentlichen bietet VPC Service Controls drei Konzepte:

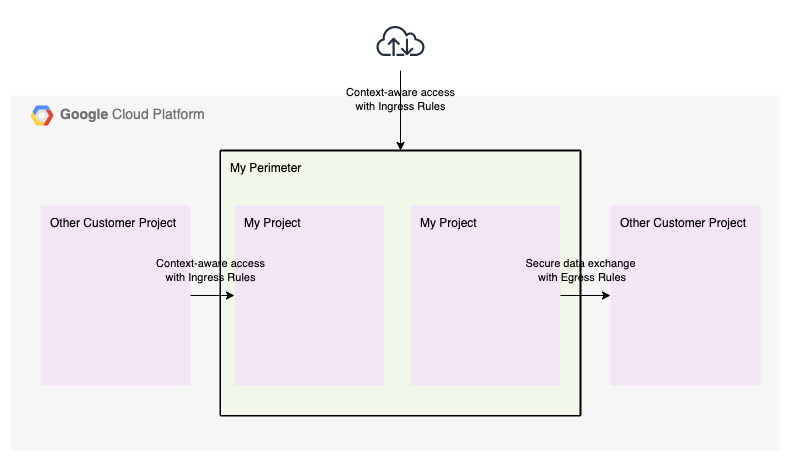

- Service-Perimeter, Gruppen von Projekten, die vertrauensvoll auf die Cloud-Ressourcen anderer zugreifen können

- Kontextabhängiger Zugriff mit Ingress-Regeln, IAP-ähnliche Zugriffsregeln zur Einschränkung des externen Benutzerzugriffs mit Attributen wie Benutzeridentität und Quellnetzwerk

- Sicherer Datenaustausch mit Ingress- und Egress-Regeln, Zugriffsregeln zur Beschränkung des Datenaustauschs auf bestimmte Projekte

Mit diesen Konzepten können Sie eine vertrauenswürdige Zone (Service-Perimeter) von Google-Ressourcen erstellen. Innerhalb der vertrauenswürdigen Zone sind die Ressourcen ohne weiteres zugänglich. Außerhalb der vertrauenswürdigen Zone sind nur bestimmte Ressourcen zugänglich (Egress-Regeln). So können Sie die Exfiltration von Daten in Speicherbereiche von Drittanbietern verhindern. Schließlich können Sie Ihre Zugriffskontrollen für Ressourcen erweitern, indem Sie zusätzliche Attribute (Ingress-Regeln) wie Identität, Geografie und Quellnetzwerk verlangen.

Verständnis von Service-Perimetern

Vom Konzept her sind die Service-Perimeter leicht zu verstehen. Der Teufel steckt jedoch im Detail.

Erstens: VPC Service Controls unterstützt nicht alle Google-Dienste. Daher sind nicht alle Dienste in der Lage, sicher auf vertrauenswürdige Ressourcen zuzugreifen. Erfreulicherweise steigt jedoch die Zahl der unterstützten Dienste.

Es gibt kein

restrict-allSchlüsselwort. Sehen Sie sich unseren Scraper für unterstützte Dienste an, um Ihre eingeschränkten Dienste auf dem neuesten Stand zu halten.

Zweitens deckt Ihr Service-Perimeter nur Google-APIs ab, keine Anwendungsendpunkte. Sie können zum Beispiel die Verwaltungs-API von Cloud Functions cloudfunctions.googleapis.com einschränken, aber nicht die Anwendungsendpunkte von cloudfunctions.net.

Daher müssen Sie die eingeschränkte virtuelle IP (VIP) für den privaten Google-Zugang verwenden. Wenn Sie das private VIP verwenden, sind alle ungeschützten Anwendungsendpunkte wie cloudfunctions.net, run.app, usw. zugänglich.

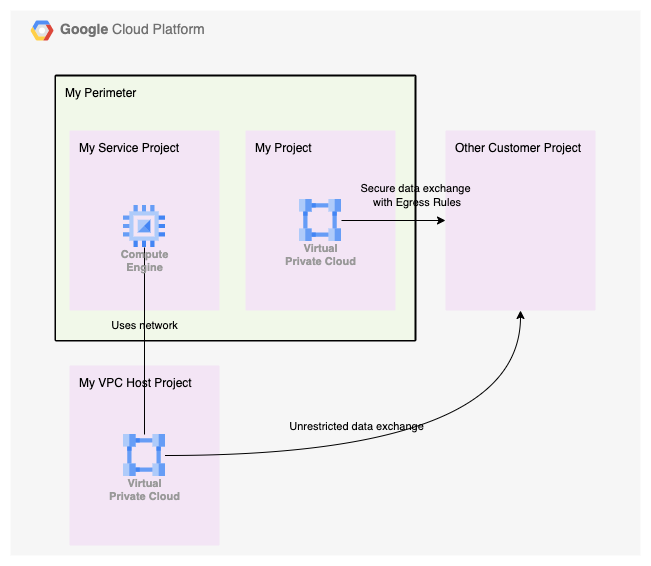

Drittens schließlich erstreckt sich Ihr Service-Perimeter über eine Gruppe von Projekten, aber die Egress-Kontrollen sind an VPC-Ressourcen gebunden. Wenn Sie eine Gemeinsame VPC verwenden, die einem Projekt außerhalb Ihres Perimeters gehört, gelten die Egress-Kontrollen des Perimeters nicht.

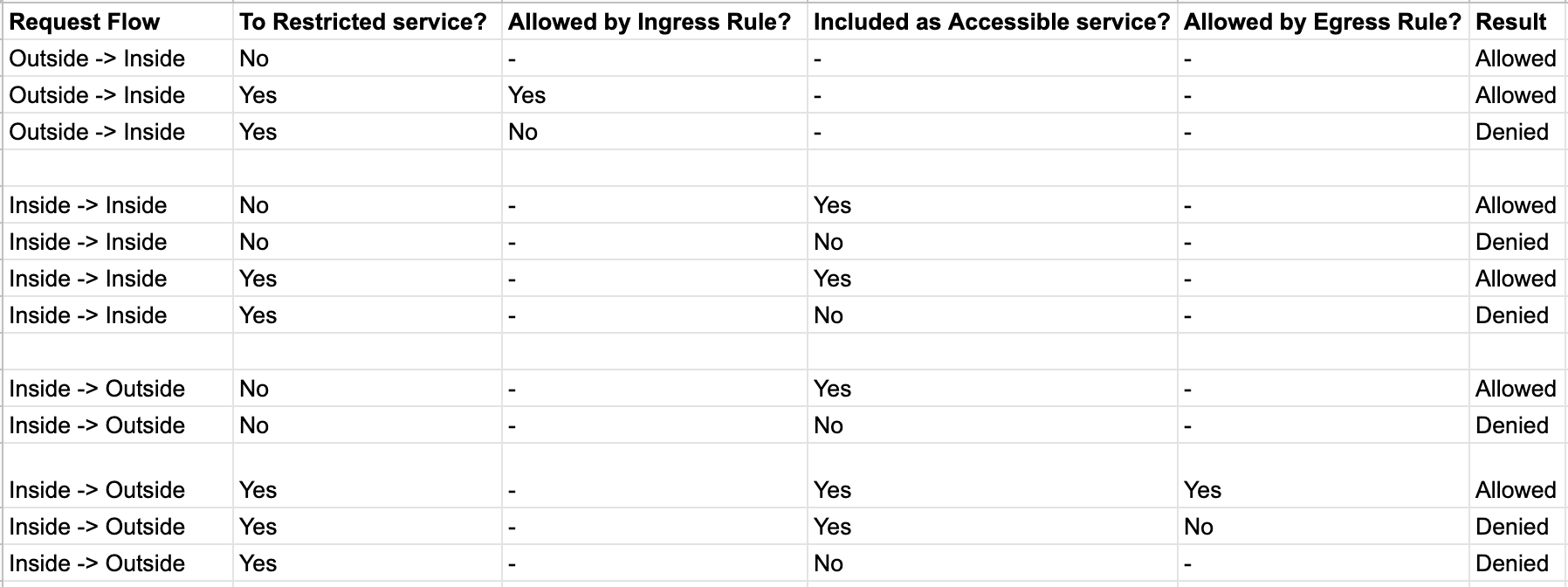

Implementierung von Service-Perimetern

Mit einem gründlichen Verständnis des Dienstes sind Sie nun bereit, einen Service Perimeter zu implementieren. Anstatt Sie mit Beispielen zu überhäufen, stelle ich Ihnen eine Wahrheitstabelle zur Verfügung, die zusammenfasst, wann eine Anfrage erlaubt oder abgelehnt wird. Verwenden Sie diese, um die richtige Kontrolle zu konfigurieren, um Ihren Perimeter zu sichern.

Legenda

- Eingeschränkter Dienst. Ein Google-Dienst, der durch den Service Perimeter geschützt ist

- Erreichbare Dienste. Eine Liste der Google-Dienste, die innerhalb des Service-Perimeters zugänglich sind. Verwenden Sie dies, um die verfügbaren Google APIs einzuschränken

- Ingress & Egress Regeln. Eine Reihe von Zugriffsregeln, die festlegen, wer was unter welchen Bedingungen tun darf. Beispiel: Benutzer x kann storage.get aufrufen, wenn die Anfrage aus Europa kommt.

Testen Sie Ihr Wissen. Was würden Sie tun, um die Datenexfiltration zu verhindern? Wie können Sie die verfügbaren Google APIs einschränken? Welche Attribute können Sie verwenden, um den Zugriff auf Dienste einzuschränken? Wie würden Sie mehrere Perimeter kombinieren?

Diskussion

VPC Service Controls ist ein leistungsstarker, aber komplexer Dienst. In diesem Blog wurde nur ein einzelnes Perimeterszenario behandelt, aber Sie können - und werden wahrscheinlich - mehrere Perimeter in Ihrem Unternehmen einsetzen.

Da die Implementierung komplex ist, fragen Sie sich vielleicht, ob Sie einen Service Perimeter benötigen. Ist IAM nicht ausreichend, um meine Cloud-Ressourcen zu schützen? Nein, das ist es nicht. Ihre Daten werden in einen öffentlichen Bucket exfiltriert, um alle IAM-Berechtigungen zu umgehen. Auch die Firewall-Regeln reichen nicht aus. Der gesamte Zugriff auf Cloud Storage erfolgt über storage.googleapis.com. Daher können Sie auf der Netzwerkebene keine Anfragen filtern.

Fazit

VPC Service Controls sind vom Konzept her leicht zu verstehen. Der Teufel steckt jedoch im Detail. Wenn Sie verstehen, dass die Kontrollen an VPCs gebunden und auf unterstützte Services beschränkt sind, können Sie Ihre ersten Service-Perimeter konfigurieren.

Foto von Tanya Nevidoma auf Unsplash

Verfasst von

Laurens Knoll

As a cloud consultant I enjoy improving what your company does best. I enable your business using cloud technology and enable your engineers by applying software engineering practices to your infrastructure domain.

Unsere Ideen

Weitere Blogs

Contact